CyRadar: Một chiến dịch mã độc gián điệp mới đang nhắm tới ngân hàng của Việt Nam

Công ty cổ phần An toàn thông tin CyRadar cho biết, ngày 22/8/2018, hệ thống giám sát của CyRadar đã phát hiện ra cuộc tấn công gián điệp mới nhắm vào một ngân hàng lớn của Việt Nam. Ngay sau đó không lâu, CyRadar liên tiếp phát hiện ra một số tổ chức khác cũng đã bị tấn công với hình thức tương tự.

Cũng theo CyRadar, tại thời điểm tấn công, hầu hết các hệ thống an ninh mạng đều đã bị đánh bại. Các phần mềm diệt virus trên thế giới đều không kịp nhận diện được mã độc này cũng như các tường lửa chưa thể ngăn chặn được các kết nối tới máy chủ điều khiển của mã độc. Còn đến thời điểm hiện tại, có 22/66 phần mềm diệt virus đã kịp thời cập nhật nhận diện loại mã độc mới nguy hiểm này.

“Tại hệ thống được CyRadar giám sát, ngay sau khi được phát hiện, mã độc đã nhanh chóng được loại bỏ khỏi hệ thống. Hầu như không có thiệt hại đáng kể nào xảy ra. Tuy nhiên, rất có thể nhiều tổ chức tài chính khác tại Việt Nam cũng đang hứng chịu cuộc tấn công như vậy mà chưa kịp thời xử lý”, đại diện CyRadar nhận định.

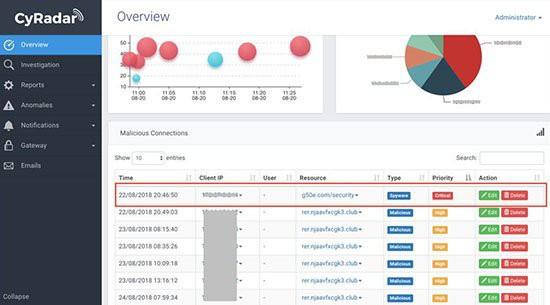

Một kết nối lạ được phát hiện bởi hệ thống CyRadar Advanced Threat Detection (Nguồn ảnh: CyRadar) |

Theo phân tích của chuyên gia CyRadar, cuộc tấn công khởi đầu bằng 1 email chứa file văn bản pdf đính kèm, được gửi tới 1 số nhân vật quan trọng của ngân hàng. Do mã độc hoàn toàn mới, nên phần mềm diệt virus trên các máy tính của ngân hàng chưa thể phát hiện và xoá bỏ. Khi người dùng bị đánh lừa để mở file pdf lên, lập tức mã độc hại được nhúng trong file thực hiện một loạt các hành động âm thầm để khéo léo tải xuống máy tính của nạn nhân 1 phần mềm gián điệp. Phần mềm gián điệp này có nhiệm vụ đánh cắp dữ liệu trên máy tính đó, cho phép hacker điều khiển được máy tính bị lây nhiễm từ xa. Không những thế, nó còn có thể nghe lén được các cuộc gọi bằng âm thanh trên máy tính, cũng như sử dụng máy tính đó làm bàn đạp để tấn công sang các máy tính xung quanh. |

Tóm tắt các giai đoạn tấn công của mã độc gián độc mới từ khi nạn nhân mở file PDF (Nguồn ảnh: CyRadar) |

Phần mềm gián điệp này, theo phân tích của CyRadar, là biến thể mới của FlawedAmmyy RAT (Remote Access Tool). Đây vốn là phần mềm gián điệp đang được nhắc đến nhiều trong các cuộc tấn công có chủ đính nhằm vào các ngân hàng trên thế giới từ một tháng trở lại đây. Đứng đằng sau nó là nhóm tội phạm mạng chuyên nghiệp chuyên tấn công vào các ngân hàng. |

Cũng trong thông tin cảnh báo phát ra hôm nay, ngày 26/8/2018 về chiến dịch mã độc gián điệp mới đang nhắm tới ngân hàng của Việt Nam, trên cơ sở phân tích kỹ thuật mã độc tấn công thành công vào một ngân hàng lớn tại Việt Nam, các chuyên gia CyRadar cũng đã rút ra một số nhận định mà các ngân hàng, tổ chức cũng như người dùng cần lưu tâm.

Cụ thể, phân tích kỹ thuật tấn công của loại mã độc mới, các chuyên gia CyRadar đã phần nào "giải mã" lý do tại sao một ngân hàng lớn đã trang bị nhiều giải pháp bảo vệ ở nhiều lớp khác nhau nhưng mã độc gián điệp mới vẫn thực hiện xâm nhập thành công và hệ thống.

Theo CyRadar, trước hết là file mã độc được đầu tư để tấn công có chủ đích: tất cả các file pdf, pub, exe đều được tạo ra vào ngày tấn công (ngày 22/8/2018) mà hầu hết các AV đều không nhận diện được ở thời điểm đó; và thậm chí là file cài đặt còn có chữ ký số. Domain, IP server điều khiển khá mới: domain "g50e[.]com" để tải file thực thi xuống và IP "185[.]99[.]132[.]12" để điều khiển từ xa được dùng chưa lâu, không có trong blacklist của nhiều hãng.

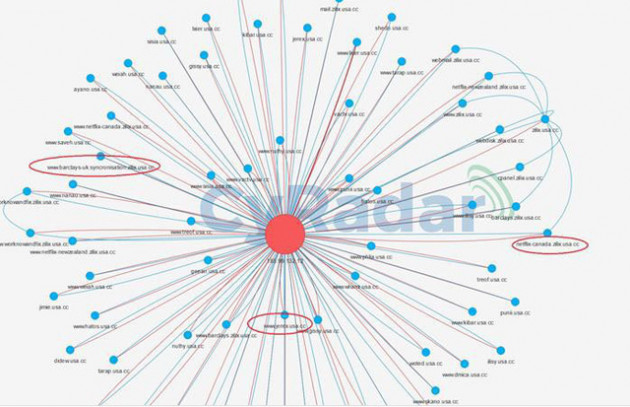

Server điều khiển cuộc tấn công và những tên miền liên quan (Nguồn ảnh: CyRadar)

CyRadar khuyến nghị, các ngân hàng cần chú trọng nâng cao nhận thức an ninh mạng cho người dùng thông qua các kênh truyền thông nội bộ hoặc tổ chức các lớp đào tạo. Bên cạnh đó, các ngân hàng cũng cần nhận thức được, các giải pháp truyền thống là chưa đủ để chống lại các cuộc tấn công mạng ngày càng tinh vi, cần sử dụng thêm các giải pháp tiên tiến, thông minh có khả năng phát hiện bất thường.

Ngoài ra các ngân hàng, tổ chức cũng nên thực hiện chủ động rà soát mã độc toàn hệ thống, đặc biệt là trong thời điểm các cuộc tấn công đang nở rộ như hiện nay.Và quan trọng hơn cả, các chuyên gia CyRadar cho rằng, tấn công nhắm vào nhận thức người dùng hơn là lỗ hổng phần mềm. Ở cả hai bước đầu của quá trình mã độc xâm nhập (mở PDF và mở PUB file) đều cần người dùng cho phép chạy thì sau đó mã độc mới có thể thực thi, và kết quả thực tế là mã độc đã được thực thi. "Một hệ thống có thể được trang bị giải pháp, thiết bị đồng đều để bịt hoặc sớm phát hiện các cuộc tấn công nhắm vào lỗ hổng của hệ thống, nhưng điểm yếu cố hữu là con người vẫn luôn có thể phá vỡ tính chặt chẽ của hệ thống", chuyên gia CyRadar nhấn mạnh.

Đối với các cán bộ, nhân viên của tổ chức, doanh nghiệp, khi nghi ngờ máy tính của mình bị nhiễm mã độc, cần nhanh chóng báo cho bộ phận chuyên trách về an ninh bảo mật.

Riêng với chiến dịch mã độc gián điệp mới đang nhắm đến ngân hàng tại Việt Nam, CyRadar khuyến cáo các nhân viên ngân hàng cần hết sức lưu ý trước khi mở một file văn bản được gửi đến mà mình không thực sự hiểu lý do xuất hiện của nó, đặc biệt là trong những ngày này - khi thế giới đang ghi nhận một chiến dịch tấn công rộng khắp nhắm tới các ngân hàng và tổ chức tài chính.

Các ngân hàng tại Việt Nam, theo khuyến nghị của CyRadar, cần nâng cao cảnh giác, nhanh chóng rà soát hệ thống mạng để phát hiện ra các kết nối và file nghi ngờ. Các quản trị viên hệ thống cần nhanh chóng kiểm tra xem có kết nối nào tới domain/IP độc hại hay không, cũng như truy tìm các file có hash: PDF file "17d3e70a13cb54adbe15ce05f2ec1640"; PUB "filee535449010a9977ec919ba0dc6544f0c"; Setup file "471555caf8dbb9d30fac3014172515f"; FlawedAmmyy RAT file "73964f92d3e5e142047574afa78726e3"; domain phát tán "g50e[.]com"; và Server điều khiển là "185[.]99[.]132[.]12".

- Từ khóa:

- Hệ thống mạng

- An toàn thông tin

- Hệ thống an ninh

- An ninh mạng

- Phần mềm diệt virus

- Mã độc hại

- Phần mềm gián điệp

- đánh cắp dữ liệu

- Tội phạm mạng

Xem thêm

- Hãng xe xây nhà máy 4.100 tỷ tại Thái Bình ra mắt đối thủ Honda CR-V: giá hơn 630 triệu, đi Hà Nội - Quảng Bình chỉ trong một lần sạc

- Điện thoại 5 triệu của Samsung có thứ sánh ngang với S24 Ultra: Lập tức lọt danh sách đáng mua nhất 2024

- Trộm lô Ford F-150 Raptor hơn 26 tỷ đồng, kẻ gian bị bắt vì không lường trước độ ‘uống xăng như vại’ của những chiếc xe này

- Thâm nhập thị trường rao bán công khai video quay lén: Giá chỉ từ 150.000 đồng, mua đủ loại combo với hàng trăm clip nhạy cảm!

- Mẫu xe máy điện với trang bị hiện đại nhưng giá chỉ 18 triệu đồng, rẻ hơn Wave Alpha

- Chuyên gia bảo mật hé lộ 2 thủ thuật đánh cắp dữ liệu ngân hàng trên smartphone – người dùng Việt rất dễ mắc phải

- Sự thật ngỡ ngàng về camera giám sát mà nhiều gia đình Việt đang sử dụng

Tin mới

Tin cùng chuyên mục